繼學校開始採用 IPv6 後,在 Fortigate 防火牆除了原有的 IPv4 規則外,還要針對 IPv6 作設定。因為學校的資安策略除了會管制外部對內往伺服器的連線外,還會針對內部對外的不當連線,加上惡意網域日新月異,防不勝防,如此一來會增加人員與設備的負擔。

在 IPv4 環境中,學校內行政辦公室電腦採用固定 IP,其他教學部份均為 DHCP 動態發放 IP。而在 IPv6 的環境下,不管是 Stateless 或 Stateful 設定 IPv6,都會用到 DHCPv6 來設定 DNS 資訊。一般上網的動作一定會有 DNS 查詢的動作,所以可以把 DNS 查詢當作資安的防護層,也就是採用具有過瀘功能的公用 DNS 伺服器(Public DNS servers)。

提到 public dns server,一般都會想到的是 Google public dns 服務(8.8.8.8、8.4.4.8),但查詢 Google 的說明似乎沒有看到 Google 會特別針對資安防護的功能,所以改採用 cloudflare dns。

cloudflare dns 可以設定不同安全等級的 dns 位址:

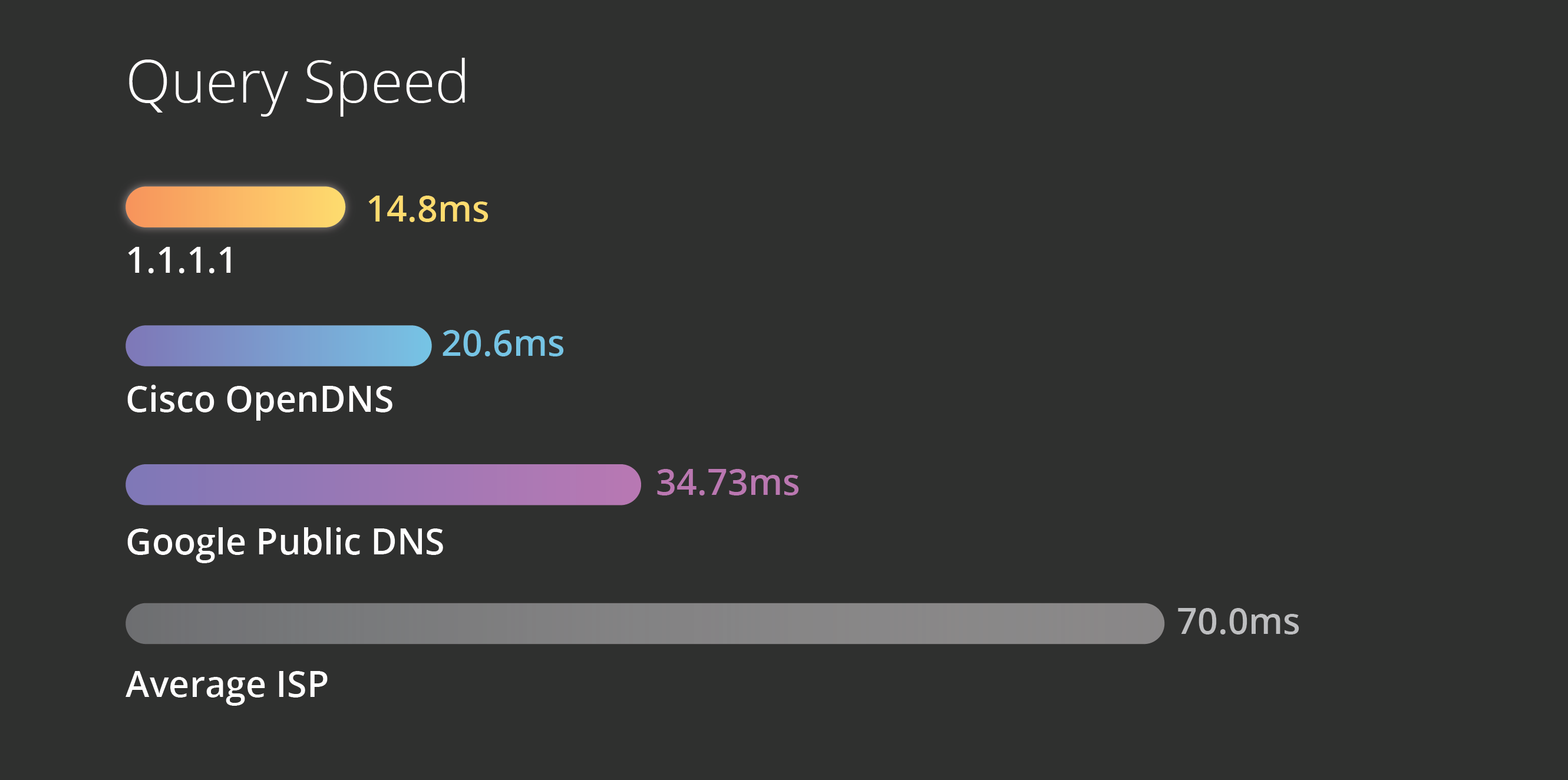

除了 cloudflare dns 外,還有 opendns、comodo sercure dns 也有提供安全等級的選擇,但速度比較慢。

參考資料:

https://blog.cloudflare.com/introducing-1-1-1-1-for-families/

https://developers.cloudflare.com/1.1.1.1/setting-up-1.1.1.1/

https://www.cloudflare.com/zh-tw/dns/

https://free.com.tw/cloudflare-public-dns/

在 IPv4 環境中,學校內行政辦公室電腦採用固定 IP,其他教學部份均為 DHCP 動態發放 IP。而在 IPv6 的環境下,不管是 Stateless 或 Stateful 設定 IPv6,都會用到 DHCPv6 來設定 DNS 資訊。一般上網的動作一定會有 DNS 查詢的動作,所以可以把 DNS 查詢當作資安的防護層,也就是採用具有過瀘功能的公用 DNS 伺服器(Public DNS servers)。

提到 public dns server,一般都會想到的是 Google public dns 服務(8.8.8.8、8.4.4.8),但查詢 Google 的說明似乎沒有看到 Google 會特別針對資安防護的功能,所以改採用 cloudflare dns。

cloudflare dns 可以設定不同安全等級的 dns 位址:

- 一般使用

- 1.1.1.1

- 1.0.0.1

- 2606:4700:4700::1111

- 2606:4700:4700::1001

- Malware Blocking Only

- 1.1.1.2

- 1.0.0.2

- 2606:4700:4700::1112

- 2606:4700:4700::1002

- Malware and Adult Content

- 1.1.1.3

- 1.0.0.3

- 2606:4700:4700::1113

- 2606:4700:4700::1003

除了 cloudflare dns 外,還有 opendns、comodo sercure dns 也有提供安全等級的選擇,但速度比較慢。

參考資料:

https://blog.cloudflare.com/introducing-1-1-1-1-for-families/

https://developers.cloudflare.com/1.1.1.1/setting-up-1.1.1.1/

https://www.cloudflare.com/zh-tw/dns/

https://free.com.tw/cloudflare-public-dns/

留言

張貼留言